En matière de sécurité Cloud, un phénomène attire aujourd’hui toute l’attention des DSI et des responsables infrastructure : le Shadow Kubernetes. Encore peu connu, il monte rapidement en puissance dans les grandes organisations.

Derrière ce terme encore peu connu, se cache une réalité inquiétante : des clusters Kubernetes déployés hors gouvernance, sans monitoring, ni suivi budgétaire, souvent oubliés… mais bien actifs. Une faille béante dans la gestion des environnements cloud, à l’heure où la sécurité et la maîtrise des coûts sont plus critiques que jamais.

1. Qu’est-ce que le Shadow Kubernetes ?

Le Shadow Kubernetes désigne tous les clusters K8s créés en dehors des procédures officielles :

- Par des équipes Dev ou DevOps sans validation DSI : souvent pour accélérer le time-to-market de projets ou réaliser des tests sans attendre les cycles de validation, ces clusters échappent à tout processus de gouvernance.

- Hébergés sur des comptes cloud secondaires ou projets POC : fréquemment créés dans un environnement isolé sur AWS, GCP ou Azure, ces clusters sont invisibles des outils de supervision centralisée.

- Sans intégration monitoring / CMDB : ils n’apparaissent dans aucun tableau de bord, ne remontent aucun indicateur, et ne sont pas inclus dans les revues de sécurité.

- Non patchés, non documentés, souvent oubliés : faute d’ownership ou de processus de suivi, ces ressources deviennent des dettes techniques dormantes, parfois actives en production.

Résultat : une infrastructure fantôme, mais bien réelle dans ses risques.

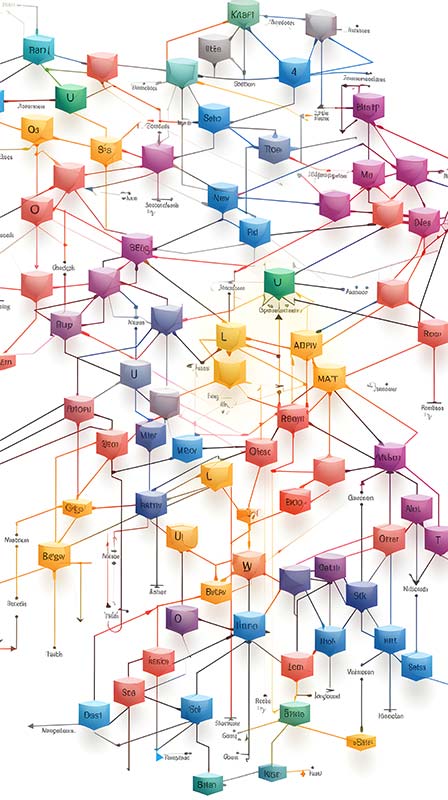

2. Shadow IT vs Shadow Kubernetes

| Critères | Shadow IT classique | Shadow Kubernetes |

| Acteurs | Métiers, RH, marketing | Devs, DevOps, équipes cloud |

| Technos utilisées | Outils SaaS (Trello, Dropbox, etc.) | Clusters Kubernetes hébergés cloud |

| Visibilité DSI | Moyenne | Très faible à inexistante |

| Risques | Fuite de données, RGPD | Breaches critiques, dérives budgétaires |

| Détection | Faisable via SIEM | Difficile sans tagging/logs centralisés |

| Impact potentiel | Modéré | Élevé (faille, panne prod, surcoût cloud) |

3. Pourquoi ce phénomène explose-t-il en 2025 ?

Selon le rapport « The journey to cloud sovereignty« publié par le Capgemini Research Institute en 2024, la souveraineté opérationnelle permet aux organisations d’avoir une visibilité et un contrôle sur leurs opérations tout en maintenant la continuité des activités et la conformité réglementaire.

Les causes profondes de cette prolifération :

- Autonomisation des équipes DevOps : avec l’essor du modèle « You build it, you run it », de nombreuses équipes prennent des initiatives techniques sans repasser par les processus classiques.

- Multiplication des Clouds et environnements hybrides : chaque provider ou environnement apporte sa couche de complexité, rendant la visibilité encore plus difficile.

- POC, MVP, tests en silo : de nombreux projets commencent en marge du SI officiel. Si le projet échoue, le cluster reste. S’il réussit, il passe en prod… sans normalisation.

- Absence de processus de désactivation : les clusters K8s ne sont pas éteints automatiquement. Sans politique de cycle de vie claire, ils vivent… et facturent.

4. Les vrais risques : sécurité, coûts, image

Risque de faille critique

Un cluster K8s exposé à Internet sans reverse proxy, sans mise à jour de sécurité, ni MFA pour l’accès à l’API, est une porte ouverte à des attaques de grande ampleur. Des cas de ransomware déployés via ce vecteur ont été recensés par SANS Institute en 2024.

Coûts cachés et budgets fantômes

Chaque cluster non maîtrisé engendre :

- Des coûts liés au temps de calcul alloué aux machines virtuelles ou conteneurs (CPU, RAM) ainsi qu’au stockage, souvent invisibles dans les budgets IT car non associés à des projets officiels ou référencés dans la CMDB.

- Des fluctuations imprévues dans la facturation mensuelle cloud, générées par des workloads oubliés qui consomment encore des ressources de manière passive ou automatique.

- Une vision biaisée des dépenses IT, empêchant les responsables financiers et techniques d’ajuster correctement les enveloppes budgétaires ou de planifier des optimisations cloud efficaces.Une incapacité à effectuer des reallocations budgétaires correctes

Perte de contrôle et de souveraineté

Des données sensibles peuvent transiter par des clusters non conformes. Cela pose un risque de non-conformité RGPD ou vis-à-vis de référentiels comme ISO 27001, SecNumCloud ou la directive NIS2.

5. Comment détecter et reprendre le contrôle ?

Voici les actions prioritaires à mettre en œuvre pour regagner la visibilité et le contrôle :

- Faire une cartographie complète de vos clusters : utilisez des outils comme Lens pour visualiser vos clusters, Kubeaudit pour vérifier leur conformité, et Kubecost pour auditer les coûts réels.

- Centraliser l’inventaire dans une CMDB fiable : connectez votre cloud provider à une base de données de configuration (CMDB) pour assurer le suivi de chaque déploiement, actif ou non.

- Mettre en place une stratégie de tagging rigoureuse : imposez des étiquettes obligatoires (projet, propriétaire, durée de vie) à chaque cluster via les politiques IaC.

- Activer une veille sur les créations de ressources Kubernetes : configurez des alertes via les logs cloud natifs (CloudTrail, GCP Audit Logs, Azure Monitor) pour capter toute nouvelle création.

- Former les équipes aux bonnes pratiques de gouvernance cloud : intégrez ces notions dans les processus DevOps, avec un référentiel partagé et contrôlé par la DSI.

6. Conclusion : Shadow Kubernetes, le nouvel angle mort des SI

Le Shadow Kubernetes est la manifestation la plus récente d’un défi ancien : celui du désalignement entre agilité technique et gouvernance IT.

Invisible, coûteux, dangereux, il expose les DSI à des risques systémiques. L’enjeu pour les années à venir est de réconcilier :

- L’autonomie des équipes

- La sécurité des infrastructures

- La maîtrise des ressources cloud

Les entreprises capables d’unir ces trois dimensions auront un avantage stratégique net face aux autres.

D’ici fin 2026, 1 DSI sur 2 dans les entreprises de plus de 500 salariés aura identifié au moins un cluster Kubernetes non monitoré, utilisé en production.

Ce n’est plus un sujet de niche : c’est une urgence stratégique pour toutes les organisations IT structurées.

7. FAQ technique : comprendre les termes utilisés

Qu’est-ce que l’ownership ?

L’ownership (ou « prise de responsabilité ») désigne, dans un contexte IT ou DevOps, le fait qu’une équipe ou un individu soit clairement identifié comme responsable du bon fonctionnement, du suivi, de la sécurité et de la documentation d’un service, d’un code ou d’une infrastructure. L’absence d’ownership est souvent à l’origine de ressources orphelines ou mal gérées.

Qu’est-ce que le MFA ?

Le Multi-Factor Authentication (MFA) ou authentification multifacteur est une méthode de sécurité qui nécessite deux ou plusieurs éléments de preuve (facteurs) pour valider l’identité d’un utilisateur. Ces facteurs peuvent inclure :

- quelque chose que vous connaissez (mot de passe),

- quelque chose que vous possédez (téléphone, jeton de sécurité),

- ou quelque chose que vous êtes (empreinte digitale, reconnaissance faciale).

Le MFA est essentiel pour sécuriser les accès à des systèmes critiques comme les API Kubernetes ou les consoles cloud.

Qu’est-ce que le Shadow IT ?

Le Shadow IT désigne l’utilisation de solutions technologiques (applications, logiciels, services cloud) sans validation ni supervision par le département informatique. Il s’agit souvent d’initiatives prises par les métiers (RH, marketing, ventes, etc.) pour gagner en agilité, mais qui posent des problèmes de sécurité, de conformité et de gouvernance.

Qu’est-ce qu’un POC ?

Un Proof of Concept (POC) est une démonstration technique utilisée pour valider la faisabilité d’un projet ou d’une technologie avant de lancer un déploiement à grande échelle.

Qu’est-ce qu’un MVP ?

Le Minimum Viable Product (MVP) est une version simplifiée d’un produit, comportant juste assez de fonctionnalités pour être utilisable par des clients précoces et obtenir du feedback rapide.

Qu’est-ce qu’un cluster Kubernetes ?

Un cluster Kubernetes est un ensemble de machines (physiques ou virtuelles) qui exécutent des conteneurs orchestrés automatiquement. Il comprend au moins un nœud de contrôle (master) et plusieurs nœuds de calcul (workers).

Que signifie CMDB ?

La Configuration Management Database (CMDB) est une base de données contenant toutes les informations sur les composants IT d’une entreprise et leurs relations. Elle permet une gestion structurée et documentée des ressources.

Que veut dire IaC ?

L’Infrastructure as Code (IaC) est une méthode qui permet de déployer et de gérer des infrastructures informatiques à l’aide de fichiers de code (souvent en YAML, JSON ou HCL). Des outils comme Terraform ou Ansible permettent cette automatisation.

Que désigne le tagging dans le cloud ?

Le tagging consiste à ajouter des métadonnées (étiquettes) à des ressources cloud pour faciliter leur suivi, leur catégorisation, leur gouvernance et leur facturation.

Qu’est-ce qu’un reverse proxy ?

Un reverse proxy est un serveur intermédiaire qui se situe entre les clients et les serveurs d’application. Il améliore la sécurité, la répartition de charge et la protection des API exposées.

Qu’est-ce qu’un SIEM ?

Un Security Information and Event Management (SIEM) est un outil qui collecte, analyse et centralise les journaux de sécurité et les événements informatiques pour détecter les menaces et anomalies en temps réel.

C’est quoi SecNumCloud ?

SecNumCloud est un référentiel de l’ANSSI (Agence nationale de la sécurité des systèmes d’information) définissant les exigences de sécurité pour les services cloud de confiance en France.

Et NIS2 ?

La directive NIS2 (Network and Information Security 2) est un cadre réglementaire européen renforçant les obligations de cybersécurité pour les entités essentielles et importantes (notamment dans le numérique, la santé, l’énergie…).