Dans le monde actuel de la technologie de l’information, le Cloud privé est devenu un élément stratégique pour de nombreuses entreprises.

Mais quels sont exactement les principales caractéristiques et capacités de cette solution informatique ?

Dans cet article, nous allons explorer le fonctionnement et le contrôle qu’il offre aux entreprises.

Puis sa sécurité, son évolutivité et sa rentabilité.

Découvrons ensemble comment cette technologie transforme la manière dont les entreprises gèrent leurs données et leurs applications.

1. Introduction au Cloud privé

Définition du Cloud privé

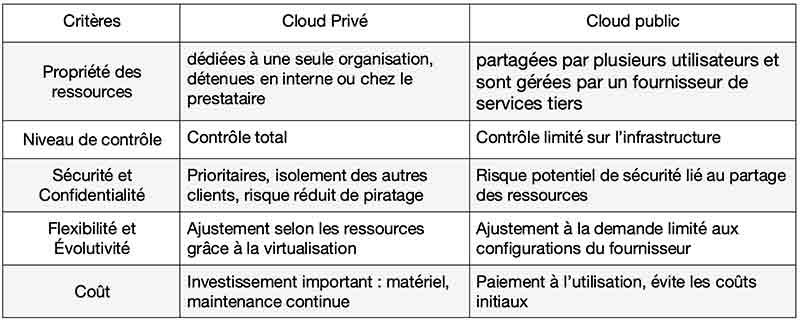

Un cloud privé est une infrastructure Cloud informatique dédiée et sécurisée utilisée exclusivement par une seule organisation, qu’elle soit gérée en interne ou par un prestataire de services externe. Contrairement au cloud public qui partage des ressources informatiques sur des serveurs partagés avec d’autres utilisateurs, le cloud privé offre plus de contrôle, de flexibilité et de confidentialité à l’organisation qui l’utilise.

Le fonctionnement du Cloud privé

Infrastructure Dédiée

Dans un Cloud privé, l’organisation dispose de son propre ensemble de serveurs, de stockage et de réseaux dédiés à ses besoins spécifiques. Ces ressources peuvent être hébergées dans les locaux de l’organisation (Cloud privé sur site) ou chez un prestataire de services spécialisé (Cloud privé hébergé).

Contrôle et Personnalisation

L’organisation a un contrôle total sur son infrastructure informatique dans un Cloud privé. Elle peut personnaliser les ressources, les configurations et les politiques de sécurité selon ses exigences spécifiques, ce qui lui permet de répondre efficacement à ses besoins métier.

Contrôle et Personnalisation

L’organisation a un contrôle total sur son infrastructure informatique dans un Cloud privé. Elle peut personnaliser les ressources, les configurations et les politiques de sécurité selon ses exigences spécifiques, ce qui lui permet de répondre efficacement à ses besoins métier.

Sécurité et Confidentialité

La principale caractéristique d’un Cloud privé est la sécurité et la confidentialité qu’il offre. Les données de l’organisation sont isolées des autres utilisateurs, ce qui réduit les risques de piratage ou de fuite d’informations sensibles.

Évolutivité et Flexibilité

Bien que moins élastique que le cloud public, un cloud privé peut offrir une certaine évolutivité et flexibilité en permettant à l’organisation d’ajuster les ressources informatiques en fonction de ses besoins changeants.

Redondance et Disponibilité

Les clouds privés peuvent être conçus pour assurer une haute disponibilité et une redondance des données.

Les différences entre Cloud privé et Cloud public

Les modèles de services dans le cloud privé

Par nature élastique, son infrastructure gagne naturellement des services Cloud.

Infrastructure as a Service (IaaS)

L’IaaS fournit des ressources informatiques virtualisées telles que des serveurs, du stockage, des réseaux et des machines virtuelles. Les utilisateurs peuvent gérer et contrôler ces ressources à partir d’une interface en libre-service.

Platform as a Service (PaaS)

Le PaaS offre aux développeurs un ensemble de plateformes et d’outils pour développer, tester et déployer des applications. Cela permet aux utilisateurs de se concentrer davantage sur le développement d’applications sans se soucier de l’infrastructure sous-jacente.

Software as a Service (SaaS)

Le SaaS propose des logiciels et des applications hébergés dans le Cloud et accessibles aux utilisateurs via Internet. Les utilisateurs n’ont pas besoin d’installer ni de gérer les applications localement, car celles-ci sont gérées par le fournisseur de services.

Backup as a Service (BaaS)

Le BaaS offre des services de sauvegarde des données dans le Cloud pour assurer la protection et la récupération des données critiques de l’organisation en cas de sinistre. Cela permet de stocker et de protéger les données de manière sécurisée.

Disaster Recovery as a Service (DRaaS)

Le DRaaS permet aux organisations de mettre en place des plans de reprise après sinistre en cas de catastrophe. Les données et les applications critiques sont répliquées dans le Cloud privé pour assurer une reprise rapide en cas de problème.

Virtual Desktop Infrastructure (VDI)

La VDI permet aux utilisateurs d’accéder à un bureau virtuel hébergé dans le Cloud privé à partir de n’importe quel appareil connecté à Internet. Cela offre une flexibilité et une mobilité accrues aux utilisateurs tout en maintenant le contrôle centralisé pour l’organisation.

Container as a Service (CaaS)

Le CaaS fournit un environnement pour exécuter des conteneurs virtuels dans le Cloud privé. Les conteneurs offrent une isolation des applications et une portabilité accrue pour le déploiement et la gestion des applications.

2. La sécurité dans le Cloud privé

Pourquoi la sécurité des données est importante dans le coud privé ?

Confidentialité des Données

Les organisations utilisent le Cloud privé pour stocker et traiter des données sensibles, telles que :

- des informations personnelles,

- des données financières,

- des secrets commerciaux.

La protection de la confidentialité de ces données est essentielle pour garantir la confiance des utilisateurs et éviter les fuites d’informations.

Intégrité des Données

La sécurité dans le cloud privé assure l’intégrité des données en veillant à ce qu’elles ne soient ni altérées ni corrompues. Des mesures de sécurité telles que :

- le contrôle d’accès,

- le cryptage des données,

- la surveillance des activités suspectes

Ces fonctionnalités contribuent à préserver l’intégrité des données.

Disponibilité des Services

La continuité des services et des ressources informatiques sont des fondamentaux du cloud privé. Des mesures de prévention des attaques DDoS (Distributed Denial of Service) et de redondance des systèmes sont mises en place pour assurer un accès ininterrompu aux applications et aux données.

Conformité aux Réglementations

Les organisations sont soumises à des réglementations strictes en matière de protection des données, telles que :

- le RGPD (Règlement Général sur la Protection des Données) en Europe,

- le HIPAA (Health Insurance Portability and Accountability Act) aux États-Unis.

La sécurité dans le Cloud privé est essentielle pour se conformer à ces réglementations et éviter les sanctions potentielles.

Gestion des Risques

La sécurité dans le Cloud privé aide les organisations à identifier, évaluer et atténuer les risques potentiels liés à la sécurité des données et des systèmes.

Des stratégies de gestion des risques, telles que l’authentification multifactorielle, la surveillance des menaces et les tests de pénétration, sont déployées pour renforcer la sécurité du Cloud privé.

Comment évaluer les solutions de sécurité dans le Cloud privé ?

Identifier les Besoins de Sécurité

Commencez par définir clairement les besoins de sécurité spécifiques de votre organisation en termes de confidentialité, d’intégrité des données, de disponibilité des services et de conformité aux réglementations.

Cette étape vous aidera à orienter votre évaluation vers les solutions de sécurité qui répondent le mieux à vos exigences.

Évaluer les Fonctionnalités de Sécurité

Examinez les fonctionnalités de sécurité offertes par les fournisseurs de services de cloud privé, telles que le contrôle d’accès, le chiffrement des données, la surveillance des menaces, la détection d’intrusions, la gestion des identités et des accès.

Pointez que les solutions proposées sont en adéquation avec vos besoins en matière de sécurité.

Vérifier les Certifications et Conformité

Vérifiez si les fournisseurs de services de cloud privé disposent des certifications de sécurité pertinentes, telles que ISO 27001, SOC 2, PCI DSS.

Assurez-vous également que leurs pratiques de sécurité sont conformes aux réglementations en vigueur dans votre secteur.

Évaluer la Gestion des Risques

Demandez des informations sur les politiques de gestion des risques mises en place par les fournisseurs de services de cloud privé.

Posez des questions sur la manière dont ils surveillent les menaces, gèrent les incidents de sécurité et effectuent des tests de pénétration pour identifier les vulnérabilités potentielles.

Analyser les Garanties de Service

Étudiez les accords de niveau de service (SLA) proposés par les fournisseurs de services de cloud privé pour comprendre les engagements en termes de disponibilité, de performance et de sécurité.

Demander des Références et des Retours d’Expérience

N’hésitez pas à demander des références clients et à consulter les retours d’expérience d’autres organisations ayant utilisé les solutions de sécurité du cloud privé que vous envisagez.

Cela vous permettra d’obtenir des informations précieuses sur l’efficacité des solutions de sécurité et la qualité du service.

Gestion des accès et des identités dans le Cloud privé

Authentification des Utilisateurs

Les utilisateurs sont authentifiés avant d’accéder aux ressources du cloud privé, souvent à l’aide de méthodes telles que :

- les identifiants et mots de passe,

- les tokens d’authentification,

- les certificats numériques,

- les mécanismes d’authentification multi-facteurs.

Contrôle d’Accès aux Ressources

Les autorisations d’accès aux ressources du cloud privé sont définies en fonction des rôles et des responsabilités des utilisateurs au sein de l’organisation.

Cela permet de limiter l’accès aux seules ressources dont les utilisateurs ont besoin pour accomplir leurs tâches.

Des mécanismes de contrôle d’accès tels que :

- les listes de contrôle d’accès (ACL),

- les groupes de sécurité,

- les politiques de pare-feu,

- les segments de réseau isolés

sont utilisés pour restreindre l’accès aux ressources sensibles et critiques.

Gestion des Identités

Les informations d’identification des utilisateurs (identités) sont gérées de manière centralisée grâce à des solutions de gestion des identités (IAM) qui permettent de créer, de gérer et de révoquer les comptes d’utilisateurs de manière sécurisée.

Les processus de provisioning et de déprovisioning des comptes utilisateurs sont automatisés pour garantir que seuls les utilisateurs autorisés ont accès aux ressources du cloud privé, et que les accès sont révoqués en cas de départ ou de changement de responsabilités.

Surveillance des Accès

Des outils de surveillance des accès et des activités sont utilisés pour suivre et auditer les actions des utilisateurs dans le cloud privé, afin de détecter les comportements anormaux, les tentatives d’usurpation d’identité ou les violations de sécurité.

Les journaux d’activité et les rapports d’audit sont analysés régulièrement pour identifier les problèmes de sécurité potentiels et prendre des mesures correctives en temps opportun.

Comment est gérée la sécurité des applications et du stockage de données dans le Cloud privé ?

Le dernier point abordé concerne les actions à mettre en place pour assurer le stockage et les applications.

Chiffrement des données

Chiffrer les données sensibles stockées dans le cloud privé pour empêcher tout accès non autorisé. Le chiffrement des données au repos et en transit est essentiel pour protéger la confidentialité des informations.

Sécurisation du réseau

Mettre en place des pare-feu, des systèmes de détection d’intrusion (IDS) et de prévention d’intrusion (IPS), des outils de surveillance du réseau pour détecter et prévenir les attaques malveillantes.

Mises à jour et correctifs

Maintenir les applications, les systèmes d’exploitation et les logiciels à jour avec les derniers correctifs de sécurité pour éviter les vulnérabilités connues.

Sauvegarde des données

Mettre en place des politiques de sauvegarde régulières pour assurer la disponibilité des données en cas de sinistre ou de perte de données. Les sauvegardes doivent être stockées de manière sécurisée et régulièrement testées pour garantir leur efficacité.