Avant d’élever les SI vers le Cloud, les organisations doivent préparer les équipes, les composants et les services pour avancer sereinement sans turbulences. L’architecture, les pratiques et l’évolution de ces mutations sont encadrées par un ensemble de normes pointues de manière à protéger les actifs des entreprises malgré la circulation.

ANTARES fournit votre ceinture noire Cloud contre les pirates de l’air.

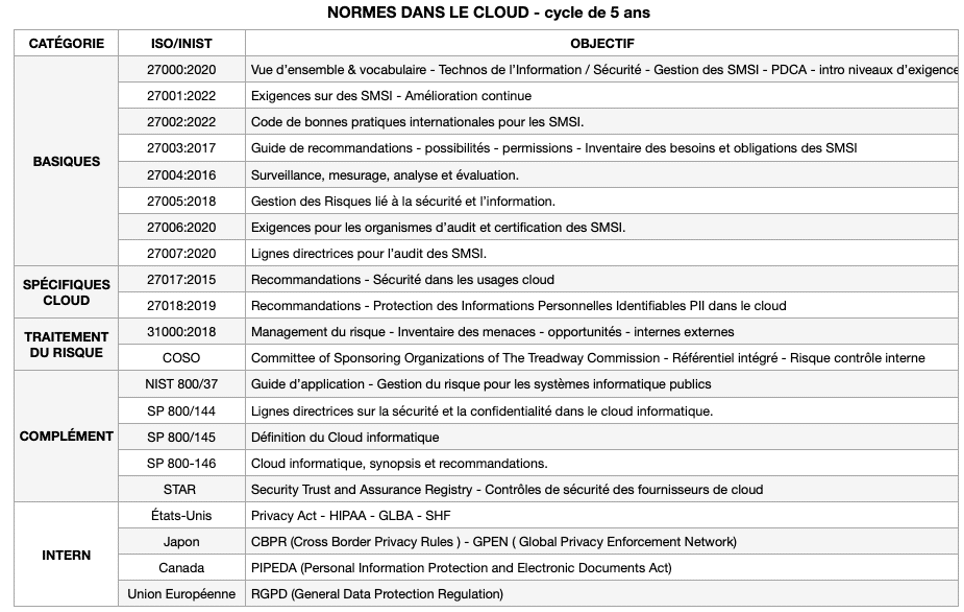

1. Les Principales normes du Cloud

1.1. Les basiques pour les SI

La norme NF EN ISO/IEC 27000

Cette norme cadre est générique et contraignante sur :

- les technologies de l’information,

- les techniques de sécurité,

- la gestion de la sécurité.

Elle est contraignante et porte sur l’ensemble du SMSI (Système de Management des Systèmes d’Information). Son périmètre est une série de normes de 27000 jusqu’à 27008 qui contraint les entreprises à s’inscrire dans la conformité :

- vue d’ensemble de la série 27000

- introduction aux SMSI

- description du PDCA (Planifier-Déployer-Contrôler-Agir)

Les objectifs de la dernière édition 27000: 2020 sont :

- d’uniformiser les termes utilisés

- d’introduire les niveaux d’exigence

- de soutenir et les processus PDCA ou ceux du modèle ITIL4 ( processus métiers : informatique, administration, tertiaire, banque, assurance).

1.2. Les spécifiques pour le Cloud

La norme internationale ISO/IEC 27001:2013

C’est la norme fondamentale et partagée par tous les experts. Elle est reprise dans le catalogue français NF EN ISO/IEC 27001.

Elle pose un cadre opératoire pour une action permanente de la gestion d’un système d’information.

La norme ISO/IEC 27017:2015

Immatriculée NF EN ISO/IEC 27017:2015 dans le catalogue français. C’est le guide des bonnes pratiques de la sécurité de l’information spécifique au cloud. Elle concentre tous les conseils pour démarrer les contrôles sur l’infrastructure Cloud.

La norme 27018:2019

Référencée NF EN ISO/IEC 27018, elle peut faire l’objet d’une certification et permettre à un fournisseur cloud de montrer la fiabilité de sa plateforme de services.

2. Les pratiques et normes de gestion

La gestion des risques suit une méthodologie pour mettre en place la sécurité dans le Cloud. Les situations et des actions sont décomposées de manière à être évaluées en fonction de leur répétition et de leur impact.

2.1. Le processus d’évaluation du risque

- inventaire : identifier les actifs d’après leur importance et exposition (matériel, logiciels, données…)

- inventaire du degré du risque :

- menace : facteur négatif exogène sur un composant du système

- vulnérabilité : facteur endogène (port réseau, usb, défaut logiciel…)

- diagnostic des situations

- estimer la probabilité que la menace se transforme en situation réelle de risque et son impact attendu

- noter chaque hypothèse dans une matrice de risque

- traitement des risques d’après leur hiérarchisation :

- accepter et ne rien faire

- diminuer le risque en suivant des mesures de sécurité

- reporter le risque via des assurances ou l’externalisation avec une limite juridique

- supprimer le risque en stoppant le comportement

- suivi des risques : reporting des solutions et actions retenues

2.2. Les normes de traitement du risque

La norme NF ISO 31000:2018 : le management du risque

Elle comprend les grands principes pour encadrer le risque.

Elle est générique et s’adapte à toutes les entreprises quels que soient la taille, le secteur ou le type d’activité.

Elle accompagne l’organisation pour identifier l’inventaire, saisir les opportunités et se défendre contre les attaques internes, externes, implicites ou explicites. C’est un excellent support pour la gouvernante des SI et leur amélioration dans les projets.

Le COSO : Committee of Sponsoring Organizations of The Treadway Commission

Référentiel intégré de gestion du risque et de contrôle interne.

(voir le lien).

3. Les normes complémentaires du Cloud

La norme NIST 800/37

Le National Institut of Standards and Technology fournit un guide pour l’application du cadre de gestion des risques aux systèmes informatiques publics. (voir le lien).

Mis en place dans les agences gouvernementales américaines, ces normes conviennent généralement pour des organisations aux mêmes exigences de sécurité. Elles ont comme équivalent des normes ISO/IEC.

Les normes NIST spécifiques au cloud informatique sont :

- SP 800/144 : Lignes directrices sur la sécurité et la confidentialité dans le cloud informatique.

- SP 800/145 : Définition du Cloud informatique

- SP 800-146 : Cloud informatique, synopsis et recommandations.

Le CSA (Cloud Security Alliance) est un organisme sans but lucratif qui favorise l’utilisation des meilleures pratiques de sécurité dans le cloud informatique.

On trouve également le STAR (Security Trust and Assurance Registry) qui comprend les contrôles de sécurité des fournisseurs de cloud, à destination à accompagner les utilisateurs et clients dans l’évaluation des contrats.

4. Les lois internationales de conformités

La collaboration internationale a amené plusieurs pays à poser les textes suivants :

- Les États-Unis : le Privacy Act, les lois fédérales HIPAA, GLBA. Aussi, le SHF (Safe Harbor Framework) consiste à harmoniser le traitement des données personnelles,

- le Japon : la loi sur la protection des renseignements personnels et la loi pour la protection des données informatiques détenues par les organismes administratifs,

- le Canada : la loi sur la protection des données et la vie privée,

- l’Union Européenne : les lois et normes des pays membres de l’UE sur la vie privée, le droit de confidentialité en ligne, le règlement 2016/679 du Parlement Européen relatif à la protection des personnes physiques et la libre circulation des données.

5. Comment gérer la sécurité du Cloud ?

5.1. Quels sont les risques de sécurité dans le Cloud ?

La nature collaborative, les objectifs grand public, ainsi que les usages l’exposent aux vulnérabilités informatiques. Les menaces ont évolué et ne sont plus exclusivement du type DDoS (Distributed Denial of Service ou DDoS : sur sollicitation des canaux numériques).

Voici une liste d’attaques :

- vulnérabilité sur les technologies/appareils partagés,

- interfaces d’applications non sécurisées,

- utilisation abusive et négligée du cloud,

- gestion des droits d’authentification, des profils, et comptes,

- piratage des comptes, services, d’informations,

- disparités règlementaires entre zones géographiques,

- SLA imprécis avec les fournisseurs (niveaux de services)

5.2. Comment réagir aux cyberattaques

La mise en sécurité du Cloud passe par sa normalisation. Plusieurs organisations internationales collaborent sur la convergence des normes tels que l’Organisation Internationale de Normalisation (ISO : International Standard Organization) et l’ETSI (Institut Européen des Normes de Télécommunication).

Règlementation, référentiels et conformité

L’avantage de la concertation internationale est de développer et coordonner un ensemble de normes qui répondent à tous les besoins et problématiques pour optimiser les processus :

- les technologies de l’information,

- les techniques de sécurité,

- la sécurité du SMSI,

- la vue d’ensemble et le vocabulaire.